Quando si parla di “attacchi hacker” ci si immagina facilmente un gruppo di agguerritissimi incursori informatici che scavalcano abilmente un labirinto di difese digitali. Ma la realtà è spesso molto meno spettacolare e decisamente più imbarazzante. Ancora oggi tante, troppe aziende non prendono le misure minime di difesa informatica.

Vi racconto un caso pratico, senza fare nomi per ovvie ragioni. Molte aziende hanno impianti gestiti tramite telecontrollo: macchinari, dighe, depuratori e altro ancora. È quella che si chiama in gergo l’Internet delle Cose. È un sistema molto comodo, che fa risparmiare tempo, denaro e trasferte, ma bisogna usarlo in modo responsabile. Il problema, infatti, è che questo telecontrollo in molti casi viene svolto via Internet usando connessioni non protette da password e crittografia.

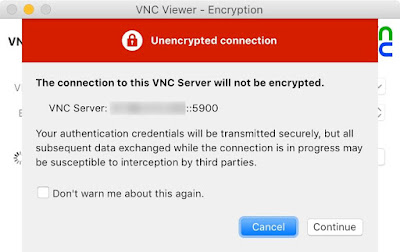

Questo significa che chiunque può sorvegliare abusivamente questi impianti e spesso prenderne anche il controllo. Tutto quello che serve è saperne le coordinate Internet, ossia l’indirizzo IP, e poi immetterlo in un programma liberamente scaricabile, come per esempio VNC. Fatto questo, l’aggressore può cliccare sui pulsanti dell’impianto come se ce l’avesse davanti.

Purtroppo molti installatori, gestori e utenti di questi impianti pensano che questo indirizzo IP non sia facilmente reperibile e quindi credono di essere al sicuro e che proteggere la connessione con una password non serva e sia anzi solo una scocciatura che intralcia il loro lavoro: tanto, se nessuno sa qual è l’indirizzo IP, non c’è pericolo. Ma è un errore gravissimo, perché esistono motori di ricerca per gli indirizzi IP dei dispositivi connessi a Internet: una sorta di Google per macchinari online.

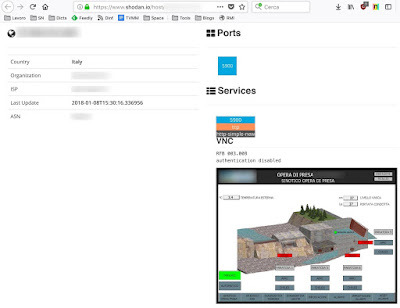

Di conseguenza, un aggressore non deve fare altro che usare questi motori di ricerca pubblicamente accessibili, come Shodan.io, per scoprire tutti i dispositivi connessi in modo insicuro, presentati su una pratica cartina geografica. Il talento informatico che gli serve è praticamente zero. A quel punto è pronto per un attacco all’impianto aziendale, per esempio a scopo di sabotaggio o estorsione.

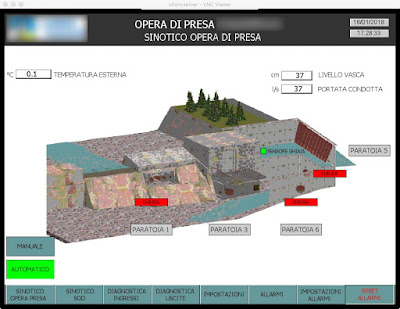

Ieri ho trovato su Internet uno di questi apparati, accessibile senza alcuna password o protezione: era un sistema per la gestione di una cosiddetta “opera di presa”, una di quelle che preleva acqua da un fiume o un torrente.

Ho avvisato telefonicamente e via mail i responsabili dell’impianto e la Polizia Postale del luogo, ma sono passate molte ore prima che qualcuno rimediasse alla falla di sicurezza aperta da chissà quanto tempo [correzione: il rimedio che sembrava essere imminente quando ho preparato questo testo non c’è ancora stato].

Nel frattempo chiunque avrebbe potuto manovrare l’impianto e causare danni. E come questo impianto ce ne sono molti altri, in Italia e nel mondo.

|

| Screenshot del 15/1/2018. Sì, la data visualizzata è sbagliata in avanti di un giorno. |

Episodi come questo sono un forte monito a chi si occupa di sicurezza degli impianti da cui noi tutti dipendiamo: è ora di smettere di pensare che se non si pubblica l’indirizzo IP di un dispositivo, di una telecamera, di una paratoia di una diga, di un impianto antincendio o di un altoforno, nessuno lo troverà mai. Pensare in questo modo è l’equivalente di lasciare la chiave di casa sotto lo zerbino perché tanto nessuno sa che è lì. Lo sanno tutti. Se potete, adeguatevi.

Questo articolo è il testo preparato il 15 gennaio 2018 per il mio servizio La Rete in 3 minuti per Radio Inblu del 16 gennaio 2018 e ampliato per la puntata del Disinformatico della Radiotelevisione Svizzera del 19 gennaio 2018. Alcuni dettagli sono stati omessi, mascherati o alterati per esigenze di riservatezza e sicurezza. Ultimo aggiornamento: 2018/01/19 8:00.

Cronologia degli eventi

2018/01/15 13:15. Ho telefonato all’azienda per avvisarla del problema.

13:22. Ho inviato una mail informativa all’azienda, come richiesto dalla persona raggiunta telefonicamente.

13.25. Ho fatto il mio primo tweet pubblico sulla vicenda, anonimizzandola rigorosamente. Non ho pubblicato l’indirizzo IP, il nome dell’azienda o il nome della località.

16:00. Ho telefonato alla Polizia Postale di zona per informarla della situazione.

16:06. Ho inviato alla Polizia Postale di zona una mail con i dettagli, come richiesto.

2018/01/16 10:05. L'impianto è risultato ancora accessibile come prima, senza password e senza crittografia. Ho inviato una seconda mail di avviso all’azienda.

14:10. Ancora nessuna risposta o reazione da parte dell’azienda.

16:40. Tutto come prima. Sembra proprio che non gliene freghi niente a nessuno.

18:00. Per tutti quelli che me l’hanno chiesto:

- sì, lo so che data e ora visualizzate sullo schermo dell’impianto sono sbagliate (la data è avanti di un giorno, l’ora di qualche minuto);

- no, non credo che sia un honeypot, vista la reazione telefonica dei titolari e della Polizia Postale;

- sì, c’è il rischio che qualcuno clicchi sui pulsanti e poi venga accusato io di averlo fatto; ma l’indirizzo IP dal quale proverrebbero le cliccate abusive non sarebbe il mio;

- no, non intendo divulgare l’indirizzo IP dell’impianto prima che la vulnerabilità sia stata risolta;

- no, non intendo cliccare su qualche pulsante per dimostrare che l’impianto è controllabile a distanza. Il fatto stesso che sia accessibile senza password è una lacuna di sicurezza più che sufficiente.

20:00. Rispondo a un’altra domanda ricorrente: ma il fatto di guardare tramite VNC un impianto come questo non è reato? Non sono un legale, ma direi che questa citazione dal sito della Polizia Postale è importante: “La norma [Art.615-ter, accesso abusivo ad un sistema informatico e telematico] esplicitamente prevede che il sistema informatico o telematico (sistema che integra informatica e telecomunicazioni), perché si configuri il reato in argomento, sia protetto da misure di sicurezza.... in assenza di misure di sicurezza, l´introduzione in sistemi informatici non costituisca reato". E per chi contesta che sto entrando in un sistema informatico altrui e quindi è come se stessi entrando in casa di qualcuno senza permesso: no, non sto entrando, sto guardando quello che si vede da fuori, dalla porta lasciata stupidamente spalancata, e sto avvisando che da quella porta spalancata rischiano di passare ladri e vandali.

22:00. Ho mandato un’ultima mail sconsolata all’azienda. Intanto ho saputo che l’impianto è in queste condizioni da febbraio 2017. A questo punto ci rinuncio: se all‘azienda sta bene che chiunque possa giocherellare con i loro apparati, buon pro le faccia.

2018/01/17 9:30. Nessuna risposta neanche all’ultima mail. L’impianto è ancora accessibile a chiunque.

10:25. L’azienda ha risposto ringraziando e dicendo laconicamente “ce ne stiamo occupando.”

16:20. L’accesso è ancora aperto senza password.

2018/01/18 23:40. Tutto è ancora come prima.

2018/01/19 11:30. Situazione invariata.

2018/01/21 22:15. L’impianto è ancora raggiungibile con un qualunque VNC, senza crittografia e senza password.

Fonte: attivissimo

News inserita il 22/01/2018 alle 07:52

Stampa